Emotet(エモテット)とは?最恐マルウェアから情報資産を守る方法とは

「〇〇社でEmotet感染!!」「公益財団法人や病院もEmotet感染・・・」といったニュースを見る、聞く機会が増えていると思います。

実は、2020年9月のピーク時に比べ、2022年4月現在、5倍以上のEmotet被害が発生しています。

「消滅したはず」Emotetの感染リスク急拡大(日経XTECHニュース)

日本企業に“最恐マルウェア”と名高いEmotetの魔の手が及んでいるということです。

この記事を読んでいる情報システム部門の皆さまも気が気ではないのではないでしょうか。

『Emotetが感染したかどうかって調べられるんだっけ...?』

『社員へ教育しなければいけないけど、、Emotetへの対処方法ってあるのかな??』

大丈夫です。

実はEmotetの感染有無をチェックするツールもありますし、感染対策として社員へ教育するべき内容もあります。

今回、情報システム部門の皆さまがEmotetについて疑問に感じている点を解説していきます。

目次[非表示]

Emotetとは

Emotetは最恐のマルウェアとして、世間をにぎわせているインターネット上のウィルスです。

2014年にその存在が確認され、当初はオンラインバンキングをターゲットに認証情報を盗むトロイの木馬として有名になりました。

その進化の勢いは凄まじく、2015年には、アンチウィルスをすり抜け拡散することを目的としたステルス機能も追加され、その標的となったのがスイス銀行でした。

2017年には、さまざまなマルウェア感染と拡散のプラットフォームとして、機能の追加や役割が大きく変化しました。

その後、巧妙な手口で誘導するURL記載型やOfficeファイルのマクロ機能を悪用したメール添付型など、複雑化・高度化を続けておりましたが、2021年1月に欧州刑事警察機構(Europol)によってEmotetが沈静化されたと大きく報道されました。

しかしながら2021年11月頃に活動再開が発見され、2022年3月現在では、上記ピーク時に比べ5倍以上の被害が発生する事態となっております。

また、Emotetの特徴として、とても巧妙な手口での攻撃が挙げられます。

エクスプロイトキット(※)やマルウェアフレームワーク(※)など、あらゆる方法を駆使して配信され、情報搾取からランサムウェア(※)へとつながるケースが多く発生しています。

今年に入って独立行政法人情報処理推進機構(以下、IPA)より、注意喚起が発表されています。

【2022年2月9日】 ※以下、IPA HPより抜粋 2021年11月から再開したEmotetの攻撃活動が、2022年2月に入り急増しています。 |

【2022年3月9日】 ※以下、IPA HPより抜粋 Emotetの攻撃に関して、情報セキュリティ安心相談窓口に対する相談が大変多くなっており、国内組織での感染や被害が広がっていると考えられ、非常に注意を要する状況です。 |

※エクスプロイトキット:攻撃者がハッキングを行う際に利用するツール

※マルウェアフレームワーク:高度なマルウェアのツールなど、攻撃者が用いるフレームワーク

※ランサムウェア:盗んだデータをもとに身代金を要求するマルウェア

※ランサムウェアについて詳しくはこちら

Emotet感染ルートはメール

Emotetは、メールを介して感染拡大していきます。

感染したPCからメール設定情報、メールのやりとりについて過去の情報含め窃取されます。

窃取した情報をもとに、メール内容のパターンの学習や、あたかも以前からのメールのやり取りを装った返信メールを作成し感染を拡大していきます。

件名は巧妙で、

「Re:打ち合わせのご依頼」

「新型コロナ感染症対策についてのお知らせ」

「休業変更についてのお知らせ」

など、うっかり開いてしまいそうな内容で送られてきます。

また、得意先や社員の名前(アドレスは異なっていたりします)で送られるものもあり、こちらもうっかり開いてしまうような巧妙な罠がしかけられています。

Emotetの特徴

Emotetの特徴は、ExcelやWordファイルのマクロ機能を悪用したタイプの場合だと、Microsoft Officeのマクロ設定を有効にすることから始まります。

マクロ機能を使いEmotetの本体ファイルを、攻撃者が用意したC&Cサーバー(コマンド&コントロールサーバー※)からダウンロードし実行します。

また、感染先のPC環境に沿って対応を変化させることも大きな特徴です。

まずは、感染させたPCの情報をC&Cサーバーに送り、セキュリティ解析の有無を確認します。

解析兆候がある場合には、ダウンロードせずに解析を回避し、解析兆候がない場合には、

Emotetの本体ファイルをダウンロードします。

これにより、感染の発見を遅らせる効果を発揮します。

さらにC&Cサーバーと定期的に通信を行い、Emotetのバージョンアップを行うことで、被害を拡大させていくことも特徴の1つです。

※C&Cサーバー:踏み台にしたコンピュータに対して攻撃命令などを出すサーバー

Emotetに感染するとどうなるのか?

Emotetに感染するとメール関連の情報が搾取されてしまいます。

そして、搾取したメールアドレスをもとに、感染した端末から大量のEmotetを含むメールを送信することになります。

社内だけではなく社外へもばらまくため、取引先や顧客を巻き込んでしまう、という恐ろしい結果にいたってしまいます。

この記事をご覧の皆さまや、従業員の方のメールアドレスが知らず知らずのうちに他者への攻撃起点となってしまう訳です。

そうならないため、Emotetへの感染については十分に注意する必要があるのは当然のこと、感染の有無を早期に確認する手段を知っておく必要があります。

感染してしまったかもと思ったら・・・

もし、ご自身や従業員の方のPCがEmotetに感染した可能性が少しでもあるのであれば、以下の手順で感染の有無を確認する必要があります。

①ウイルス対策ソフトで、パターンファイルを最新にする。

②ウイルス対策ソフトで、フルスキャンの実施

③EmoCheckの実施 →発見した場合は駆除

④再起動

⑤パスワードを変更(アクセスできる先のすべてのパスワードが対象となります)

⑥マクロからの感染防止の為、Office製品のマクロ設定が無効になっていることを確認する

①、②は利用されているウィルス対策ソフトにより異なり、④は該当PCの再起動、⑤はパスワード変更となるため、③、⑥について補足説明します。

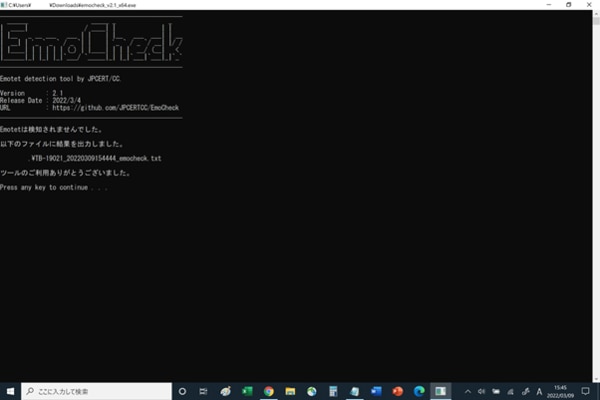

③EmoCheckの実施

「EmoCheck」とは、感染有無確認ツールです。

EmoCheck(emocheck_v2.1_x64.exe)を実行することにより、PCの感染有無を確認することができます。

警視庁のサイバーセキュリティ関連ツールとしても紹介されています。

参考: https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/CS_ad.html

https://github.com/JPCERTCC/EmoCheck/releases

EmoCheckを実行し、もしPCが感染していない場合、以下画像の通り、「Emotetは検出されませんでした」と表示されます。

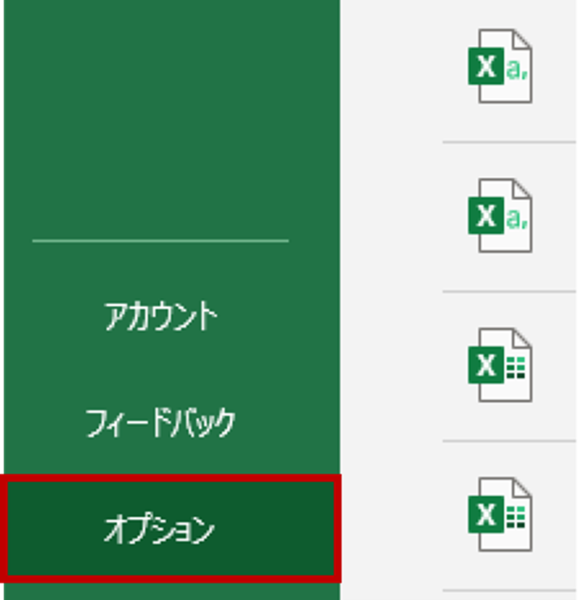

⑥マクロからの感染防止の為、Office製品のマクロ設定が無効になっていることを確認する

Office製品(Excel、Word)のマクロ設定を無効にするためには、以下の手順で操作を行ってください。

Excel,Word共に、操作手順は同じです。

<Excel,Word>

1.Excel(Word)を起動

2.オプションをクリック

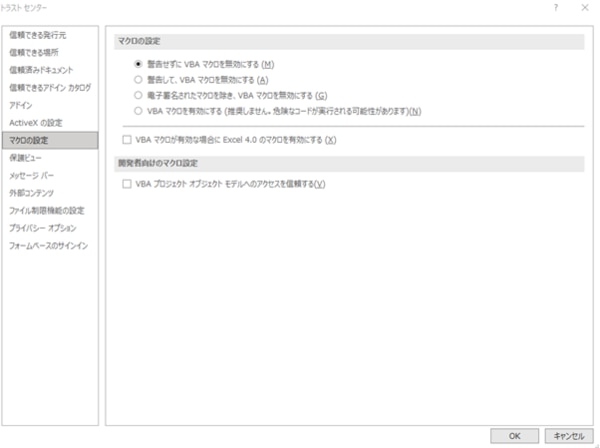

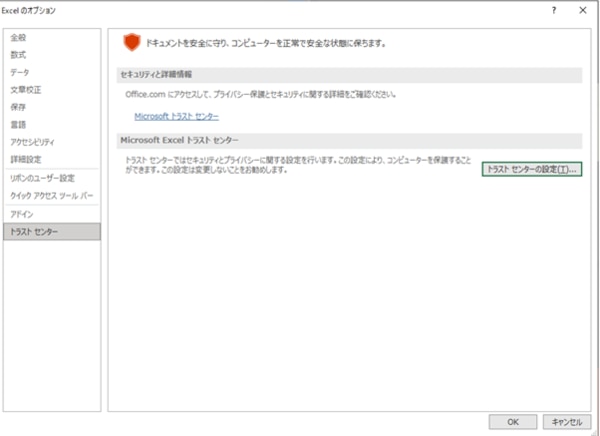

3.「トラストセンター」をクリックし、表示された画面から「トラストセンターの設定」をクリック

4.「マクロの設定」をクリックし、「警告せずにVBAマクロを無効にする」を選択し、

「OK」をクリック

5.次の画面でも「OK」をクリック

被害を受けないためには?

Emotetの被害を受けないようにするためには、以下の3点が有効です。

・不必要にOfficeファイルのマクロを実行させない

・必要ないシステムは管理者権限で起動させない

・マクロ実行が必要な方は、ファイルの送信元にマクロの有無について確認させる

まずは基本的にOfficeファイルのマクロを実行しない、させないことを社内で取り決める必要があります。

マクロを実行することでコマンドプロンプト(※)やPowerShell(※)が実行され感染するためです。

また、PowerShellを使わないユーザーに対しては、情報システム部門側で管理者権限を使って起動しないように設定することをオススメします。

マクロ実行が必要なOfficeファイルの送受信をされている方は、必ず送信元へマクロ環境の有無を確認をしてからマクロ実行させる必要があります。

上記3点について、社内で定期的に啓もう活動を行うことで感染抑止につなげていく必要があるでしょう。

※コマンドプロンプト:Windowsに搭載されている「コマンド」と言われる命令文を入力してPCを操作するためのツール

※PowerShell:Microsoftが開発した簡易的なプログラミング言語

まとめ

冒頭でも述べた通り、Emotetへの感染や被害が攻撃に国内組織で拡大しています。

Emotet感染ルートはメールがメインとなっており、取引先からの返信などを装ってくるので注意が必要です。

情報システム部門の皆さまは、Emotetの感染抑止や対策を行っていく必要があるでしょう。

感染を防ぐためには

・Officeファイルのマクロの有効化しない、させないこと

・必要無いシステムを管理者権限でロックすること

・ファイルの送信者にマクロ実行の有無を確認する、させること

など、社内への啓もう活動や仕組み化が重要となっていきます。

また昨今の情勢を考えると、従業員のPCがいつ感染してもおかしくありません。

感染してしまったかも?と思ったときには、感染有無確認ツールの“EmoCheck”を利用するフローを構築するなど、問題が起こった際の対処方法も考えていかなければなりません。

もし、社内でのセキュリティ体制構築に不安を抱えている場合は、かかりつけのITベンダーに相談することをオススメします。

※ISF NETへの相談窓口はこちら

■関連記事

・標的型攻撃メール訓練サービスとは? 自社で利用してみたら、3つの大きな効果があった話

・OSINT(オシント)とは!?!? メールアドレスだけで個人情報流出を確認できる優れモノ!!

・情報漏洩どう防ぐ?テレワークにおける企業データの守り方!|認証・認可

※この記事は、公開時点の情報をもとに作成しています。